Un programme malveillant envoyé par e-mail infecte une entreprise, tout simplement à cause de la négligence d’un employé : c’est le scénario typique auquel sont confrontés les responsables de la sécurité selon le rapport comparatif de Cisco de 2019. Afin d’éviter les violations, les responsables de la sécurité des systèmes d’information (RSSI) se concentrent en particulier sur l’intégration de mesures de sécurité pour tous leurs processus internes, pour la gestion des accès et la maîtrise des risques humains.

Sur quelles menaces les responsables de la sécurité des systèmes d’information (RSSI) doivent-ils concentrer leur attention en priorité et quelles mesures doivent-ils prendre pour protéger leur entreprise ? L’édition 2019 du rapport comparatif sur les RSSI de Cisco aborde ces problèmes et montre que les RSSI sont les personnes les plus fréquemment confrontées à des programmes malveillants et mettent en œuvre un ensemble de pratiques complémentaires pour gérer les menaces.

Les e-mails : le principal support utilisé pour mener des attaques

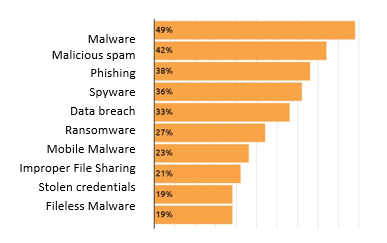

Les programmes malveillants et leurs variantes (rançongiciels et logiciels espions) sont responsables de plus de la moitié des violations de sécurité avérées auxquelles ont été confrontés les 3 200 responsables de la sécurité informatique interrogés dans le cadre de cette étude. Les e-mails apparaissent également comme un vecteur de risque qui doit être étroitement surveillé, les spams malveillants et les tentatives de phishing étant impliqués dans une violation sur quatre. En conséquence, le comportement des utilisateurs est désormais la plus grande préoccupation des RSSI. En comparaison, les risques associés au passage vers le cloud paraissent plus faciles à contrôler.

De l’acquisition de produits aux droits d’accès, la sécurité est partout

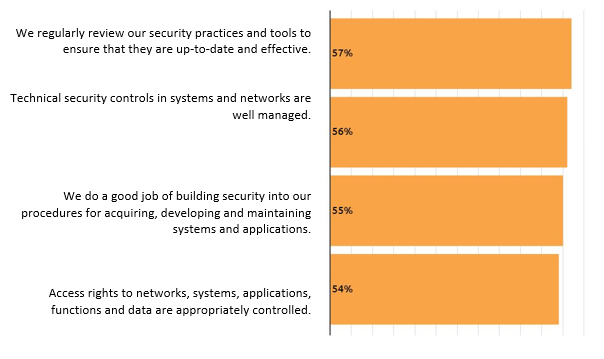

Les RSSI revoient régulièrement leurs pratiques et outils de sécurité pour protéger leur entreprise. Ils veillent à ce que les contrôles techniques soient correctement gérés et à ce que des mesures de sécurité soient intégrées à leurs procédures d’acquisition, de développement et de maintenance des systèmes et des applications. En outre, les droits d’accès aux réseaux, aux systèmes, aux applications, aux fonctions et aux données doivent être contrôlés de manière appropriée. Les personnes interrogées estiment également faire le travail nécessaire pour intégrer la sécurité dans les systèmes et les applications.

Plus de la moitié des responsables de la sécurité pensent également fournir un « excellent travail » de gestion de la sécurité des ressources humaines tout au long du processus d’intégration des employés et avoir mis en place des processus exemplaires de gestion des transferts et des départs d’employés. Par contre, moins de la moitié des RSSI pensent faire du bon travail lorsqu’il s’agit de renforcer la sécurité des applications mobiles externes et orientées client.

Télécharger le rapport

À quel type d’incidents de sécurité/d’attaques avez-vous été confronté au cours de l’année qui vient de s’écouler ?

Les quatre pratiques complémentaires les plus utilisées par les RSSI pour protéger leur entreprise